Там расположен ремейлер, позволяющий посылать сообщения прямо из WWW. На этом же сайте также можно воспользоваться цепочкой из ремейлеров, так что отправленное сообщение пройдет через несколько компьютеров, каждый из которых старательно уничтожит все заголовки предыдущего. Но делать это, скорее всего, нецелесообразно. Во-первых, одного ремейлера вполне достаточно (если, конечно, отправитель не секретный агент), во-вторых, сообщение может затеряться и не дойти до получателя, в-третьих, оно может идти очень долго. Вот пример полученного сообщения:

Date: Mon, 31 Mar 1997 12:33:23 +0200 (MET DST)

Subject: The rest is silence:

To: petya@glasnet.ru

From: nobody@REPLAY.COM (Anonymous)

Organization: Replay and Company UnLimited

X−URL: http://www.replay.com/remailer/

X−001: Replay may or may not approve of the content of this posting

X−002: Report misuse of this automated service to abuse@replay.com

Теоретически определить реального отправителя сообщения с использованием ремейлера можно, но практически это сделать очень сложно. На это способны лишь люди из ФСБ, ФАПСИ, ЦРУ и им подобных организаций. Но и они должны будут предварительно запастись решением суда, чтобы ремейлер открыл им требуемую информацию. А если использовалась цепочка ремейлеров, то придется обойти всю цепочку. Но если отправитель к тому же пользовался анонимным proxy-сервером и (или) анонимайзером, то шанс найти его становиться еще меньше (не забудьте отключить использование файлов Cookies).

Итак, первое апреля. Вы умираете от желания сообщить своему другу от имени его провайдера о том, что его счет закрыт за неуплату (сообщение должно быть с обратным адресом его провайдера). Описанные ниже способы хороши для розыгрышей, но мало пригодны, если действительно нужно остаться анонимным. Варианты таковы:

Использование обычной почтовой программы. Самый простой вариант: поставить в своей почтовой программе в поле Return Address любой адрес, и если получатель письма не станет изучать его заголовок, он останется в уверенности, что получил сообщение именно от того, чей адрес указан в поле From. Очень просто и очень ненадежно.

Использование специальной программы – анонимизатора. Таких программ несколько, примером может служить AnonyMail (ftp://ftp.tordata.se/www/hokum/amail10.zip). Заполняются поля From, To, Subject (тут все ясно), и поле Host, в котором указывается имя хоста, через который будет отправлена почта. Поскольку протокол отправки сообщений SMTP не требует в подавляющем большинстве случаев какой-либо авторизации отправителя, смело можно указать практически любое имя, желательно такое же, как у предполагаемого получателя этого сообщения. Для не очень опытного пользователя определение подлинности сообщения будет значительно затруднено. Например, если отправляется письмо по адресу kiska@frontier.net, в поле Host нужно указать адрес frontier.net. Для проверки можно отправить сообщение самому себе. Недостатки: IP-адрес вашей машины все-таки будет отражен в заголовке. Кроме того, поле To в полученном сообщении превратится, скорее всего, в Apparently-To. Правда, мало кто обратит на это внимание. Эти способы вполне корректно работают и с русскими кодировками. Поскольку de facto стандартом для пересылки сообщений между разными компьютерами является KOI8-R, при рассылке сообщений рекомендуется использовать именно эту кодировку – отправленное сообщение, скорее всего, будет правильно перекодировано почтовым компьютером получателя.

Второй адрес

Проблема защиты частной жизни в сети ставит перед пользователями вопрос об обладании вторым (третьим… десятым) электронным адресом. Его хорошо иметь там, где почту не будут читать, и в том домене, географическая принадлежность которого "нейтральна". В общем, все те же требования, что и ко второму паспорту и гражданству. Наличие такого адреса защищает от попыток выяснить личность пользователя, дает возможность предоставлять разные адреса разным корреспондентам в зависимости от их статуса, избавляет от необходимости извещать всех корреспондентов о новом адресе, если пользователь сменил провайдера или переехал в другую страну. Существует довольно много служб, позволяющих бесплатно получить второй электронный адрес. По способу отправки и получения почты эти службы можно разделить на три основных типа.

Тип 1. Пример: http://www.europe.com. Службы этого типа дают пользователю возможность перенаправлять полученную на новый адрес корреспонденцию по указанному пользователем адресу. Таким образом, в наличии уже должен быть какой-либо адрес почты, поскольку используя протокол POP3 почту забрать нельзя. Отправление почты осуществляется напрямую через хост этой службы (протокол SMTP). Существует, правда, 60-дневный период, в течение которого можно пользоваться и обычным почтовым ящиком (POP3), после истечения периода – за деньги. Пользователь самостоятельно выбирает userid, а также домен из нескольких (бесплатно) или многих (платно) предложенных имен, например: iname.com, writeme.com, girls.com, boys.com. Выполнив несложные инструкции, можно стать обладателем нового адреса, скажем ohhhhhhh@girls.com. В процессе заполнения анкеты нужно указать свою страну (например, Албания), имя (тут вариантов мало, все пишут Иван Петров или Петр Иванов) и адрес, на который должна пересылаться вся приходящая корреспонденция. Этот адрес впоследствии можно легко изменить. Вот и все! Недостаток: настоящий адрес пользователя известен сотрудникам службы.

Тип 2. Службы этого типа дают пользователю возможность как отправлять почту напрямую, так и получать ее (POP3 и SMTP), так что первичный адрес либо совсем не нужен, либо потребуется всего лишь раз, при открытии счета. Для этих целей можно использовать адрес приятеля или адрес в Hotmail (см. ниже). Пример: http://www.geocities. com или http://www.netaddress.com (возможности последней даже шире, она позволяет помимо POP3 и SMTP читать и отправлять почту из окна браузера, поэтому службу можно отнести и к типу 3). Технология открытия счета примерно такая же. Преимущество: настоящий первичный адрес неизвестен, единственный "след", который остается, это IP-адрес, с которого происходит чтение и отправление почты. Службы также дают возможность перенаправлять почту на первичный адрес, если есть такое желание. Кроме того, практически почту пользователя смогут прочесть только администраторы службы, а не московский провайдер или ФАПСИ с ФСБ, хотя теоретически и это возможно.

Тип 3. Принципиально другой тип службы. Чтение и отправление почты происходят без использования почтовой программы, прямо в окне браузера. Пример: http://www.hotmail.com. Переадресация на первичный адрес невозможна. Преимущества: можно читать почту с любого компьютера с доступом в WWW, будь то другая страна или Интернет-кафе в Южном Бутово, плюс опять же сложности отслеживания почты. Недостаток: не очень удобно пересылать файлы – в каждом письме можно отправить только один файл и только с использованием Netscape Navigator 2.0 и выше или Internet Explorer 4.0 и выше. Совсем не сложно, зато как удобно! Стоит также отметить сайт http://www.mailcity.com, который позволяет создавать неограниченное количество копий и слепых копий адресов. Эта программа на основе Web – воплощенная мечта для тех, кто занимается массовой рассылкой писем. И в заключении еще одно важное соображение касательно privacy. При отправлении почты через любую из этих служб, заголовок сообщения содержит IP адрес, с которого отправлено сообщение. Даже Hotmail это делает. Но, если при отправке сообщения с использованием почтовых служб первых двух типов скрыть свой реальный IP адрес нельзя (это связано с самим принципом работы протокола SMTP), то при использовании почтовой службы третьего типа, то есть при отправлении почты из окна браузера, лазейка все же есть. Это говорит о том, что почтовый адрес третьего типа можно сделать практически полностью анонимным, достаточно лишь воспользоваться одним из способов анонимизации своих путешествий по сети. Как это сделать написано в разделе "На FTP-сервер под чужим IP-адресом".

Идентификация пользователя по E-mail

Да, действительно, а зачем устанавливать личность по известному адресу электронной почты?

А зачем устанавливают автоматический определитель номера (АОН)? А зачем существует база данных, в которой по телефону можно определить имя и адрес человека? Причин много, начиная от чистого развлечения (кто не хочет поиграть в Пинкертона?), и заканчивая желанием выяснить, кто это с адресом someone@oxford.edu поздравляет вас каждый год с днем рождения и признается в любви. Кроме того, поняв методики поиска информации, становится ясно, насколько уязвима анонимность такого отправителя в сети. Заметим сразу, что способы выяснения личности по известному адресу e-mail весьма разнообразны, причем ни один из них не гарантирует успеха. Обратная задача решается довольно тривиально: множество E-mail directories (Four11, WhoWhere) позволяют найти по имени человека его адрес (если, конечно, он сам того захотел). Рассмотрим задачу нетривиальную.

Pinger Воспользовавшись программой CyberKit (http://www.chip.de/Software/ cyber.zip) или, например, WSPing32 (http://www.glasnet.ru/glasweb/ rus/wsping32.zip) пользователь получает возможность ткнуть пальцем в любой адрес электронной почты и спросить: "А это кто?". Иногда можно даже получить ответ. Итак, задаем адрес someone@oxford.edu, получаем:

Login name:someone In real life: John McCartney

Directory:/usr/someone Shell: /usr/bin/csch

Last login Fri Aug18, 1995 on ttyv3 from dialup.oxford.edu

No mail

No plan

OK, someone@oxfrord.edu принадлежит John McCartney. Дело сделано, хотя очень часто никакого результата не будет, либо появится строка типа "Forwarding service denied" или "Seems like you won\'t get what you are looking for".

То же самое можно сделать, не забивая компьютер подобными программами (хотя они очень полезны и пригодятся не раз), а посетив Web-интерфейс, позволяющий получить тот же самый результат (http://web.lm.com/sfw.html). Следует заметить, что выполнение Pinger с использованием имени хоста (в данном случае oxford.edu) может не принести никакого результата, в то время как использование видоизмененного (альтернативного) имени хоста результат даст. Как узнать альтернативное имя хоста? При помощи CyberKit, функция NS LookUp. Нужно ввести имя www.oxford.edu и посмотреть на полученный результат. Он может содержать альтернативные имена хоста, называемые aliases, например panda.oxford.edu. Попробуйте someone@panda.oxford.edu, – может сработать.

Иногда информация в ответ на Pinger-запрос может быть выдана только пользователю из того же домена, к которому принадлежит идентифицируемый адрес. Решение простое: можно найти пользователя из искомого домена в Internet Reky Chat и попросить его сделать Pinger-запрос. Программа-клиент для IRC содержит функцию Pinger, так что никакое специальное программное обеспечение человеку, к которому вы обратились, не потребуется.

Поиск в WWW и Usenet

Это сделать очень просто:

Нужно набрать адрес http://www.altavista.digital.com и нажать Find! Есть вероятность найти домашнюю страницу искомого пользователя или упоминание о нем на других страницах. Там вполне может быть имя обладателя адреса, а если повезет, и фото.

Если человек с искомым адресом отправлял в какую-нибудь группу Usenet сообщение, то его можно разыскать по адресу. Для этого можно воспользоваться системой AltaVista (http://www.altavista.digital. com), позволяющей производить поиск во всех недавно отправленных в Usenet сообщениях. В поле поиска нужно набрать искомый адрес (перед адресом необходимо написать from:). После нажатия кнопки Find откроется новое окно с результатами поиска.

Поиск в системе DejaNews (http://www.dejanews.com) проводить предпочтительнее, потому что она предлагает поискать нужный адрес и среди старых сообщений, если среди недавних он не найден. Поиск также можно вести прямо с этой страницы (from: писать не нужно, просто адрес).

Поиск в E-mail Directories

В Интернет широко представлены службы, позволяющие разыскать электронный адрес человека по его имени. Между тем эти же службы иногда можно использовать для выполнения обратной задачи. На какой-либо из указанных ниже страниц можно задать лишь домен искомого адреса, без имени.

http://www.four11.com

http://www.yahoo.com/search/people

http://www.bigbook.com

http://www.bigfoot.com

http://www.bigyellow.com

http://www.infospace.com

http://www.abii.com/lookupusa/adp/peopsrch.htm

http://www.looksmart.com

http://www.switchboard.com

http://www.whowhere.com

http://www.dubna.ru/eros/ (поиск по русским ресурсам).

Если пользователей, адреса которых принадлежат к искомому домену, немного, то система в ответ на запрос выдаст список адресатов. Но, как правило, список содержит не более ста имен и адрес, стоящий перед знаком @, не указывается. Чтобы выяснить адрес целиком, придется следовать по ссылке для каждого имени. Если же людей с таким доменом больше ста, то поиск таким способом теряет смысл. Другими словами, человека из @aol.com или @netcom.com так не найдешь.

Защита от SPAM

Для многих пользователей Интернет SPAM (бесконечные рекламные предложения и мусор, рассылаемый по почте) стал настоящим бедствием. Основные рекомендации для защиты от SPAM следующие:

– пишите письма в конференции Usenet исключительно с ненужных (бесплатных) адресов, потому что именно письма в конференции Usenet являются основной "засветкой" для спамеров. А если будет много SPAM, то такой адрес можно, что называется, выбросить и за пару минут сделать другой подобный;

– установите какую-либо программу-фильтр для e-mail. Существует великое множество таких программ, доступных на бесплатных серверах, например, на http://www.shareware.com и http://www.download.com.

На FTP-сервер под чужим IP-адресом

Путешествуя по Интернет, пользователи часто не задумываются о том, что оставляют следы своих посещений каждый раз, когда заходят на какой-либо FTP-сайт. Стандартные log-файлы позволяют любопытным владельцам сайтов узнать многое, и, прежде всего, IP-адрес, что равнозначно, например, тому, что определен номер телефона. Существует несколько способов защитить privacy от подобных посягательств.

Анонимно путешествовать по сети можно с помощью proxy-сервера. Proxy сервер работает, по сути, как Анонимайзер, то есть документ с сайта "забирает" он, а не компьютер пользователя. Большинство proxy серверов ограничивают доступ на основании IP-адреса, с которого приходит обращение. Иными словами, если провайдером пользователя является Demos, то proxy сервер Glasnet его к себе попросту не пустит. Но, к счастью, в сети всегда можно найти "добрый" proxy, владельцы которого либо открыто заявляют о его доступности для всех желающих, либо, по той или иной причине, не ограничивают доступ только своим доменом, о чем широкой публике не известно, например:

svc.logan.k12.ut.us: 8001

proxy1.emirates.net.ae: 8080

proxy.sysnet.it: 8080

www.archmate.com.tw: 3128

www−proxy.global−one.ru: 3333

sunsite.cs.msu.su: 3128

www.anonymizer.com: 8080

squid.nlanr.net: 3128

Для настройки FTP-клиентов proxy-сервер надо установить в passive режим. Проделав эту нехитрую операцию, можно путешествовать по сети, как болгарский или американский пользователь, но… тут есть один очень важный момент. Далеко не все proxy серверы являются полностью анонимными. Некоторые из них позволяют администратору сайта, который пользователь посещаете с использованием proxy, при желании определить IP-адрес, с которого происходит обращение к proxy, то есть реальный IP-адрес пользователя. Поэтому выбранный proxy-сервер нужно проверить на предмет его полной или неполной анонимности. Сделать это можно на сервере http://www.tamos.com/bin/proxy.cgi Если в ответ получено сообщение "Proxy server is detected!", выбранный proxy имеет "дыру", будет предоставлена информация о реальном IP-адресе пользователя, как, впрочем, и об IP-адресе proxy сервера, с которого пришел запрос. Если же сообщение гласит "Proxy server is not detected" – все в порядке, анонимность обеспечена. Рекомендуется периодически (не реже, чем раз в месяц) проверять proxy, с которыми ведется работа, на предмет анонимности. В заключение еще несколько соображений касательно использования proxy серверов. Работа через далеко расположенный proxy снижает скорость передачи данных и увеличивает время ожидания. Кроме того, если все читатели будут использовать приведенные выше адреса proxy, то очень скоро удовольствие кончится, и доступ к ним будет закрыт (если уже не закрыт). Найти подходящий proxy несложно, например, приведенные адреса найдены всего за пять минут. В поисковой машине (например AltaVista) указываются ключевые слова, что-нибудь вроде proxy+server+configuration+ Netscape. В результате появится список страниц, где провайдеры рассказывают своим пользователям, как настроить браузеры для работы с их proxy. Если пробовать все подряд, на пятый или седьмой раз удача улыбнется, и proxy-сервер согласится работать.

Приложения

В приложениях приведена информация, которая может быть полезна программистам не только при написании вирусов, но и при создании других программ. Описано более 100 различных функций DOS, AMIBIOS и DPMI (в том числе недокументированные).

Приложение А Форматы заголовков EXE-файлов

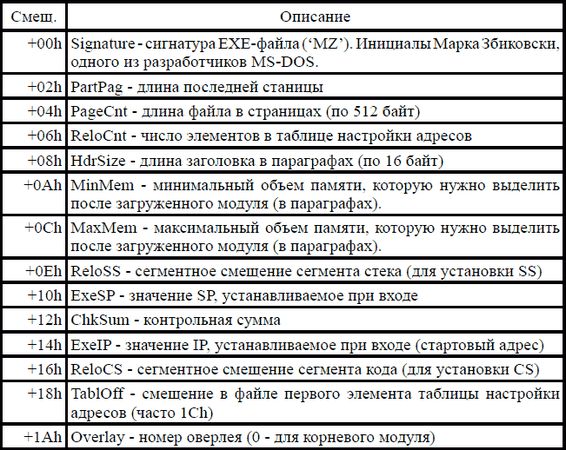

Формат заголовка обычного EXE-файла

В начале EXE-файла расположена форматированная часть заголовка EXE-файла (Таблица А-1).

Далее следует таблица настройки адресов (Relocation Table), состоящая из длинных указателей (смещение: сегмент) на те слова в загрузочном модуле, которые содержат настраиваемые сегментные адреса. Примечание: элементы таблицы настройки могут быть расположены не по порядку.

Таблица А-1. Формат заголовка обычного EXE-файла

Формат заголовка NE-executable EXE-файла

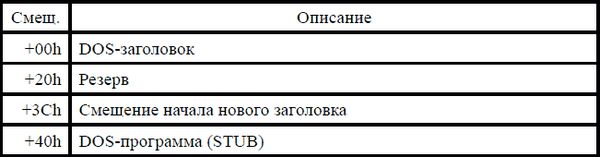

В состав старого заголовка входят:

– обычный EXE-заголовок (Таблица A-2);

– зарезервированная часть;

– указатель на новый заголовок (если в ЕХЕ-заголовке в начале таблицы перемещаемых элементов – по смещению18h – стоит 40h или больше, то слово, расположенное по смещению 3С^ содержит смещение начала нового заголовка);

– DOS-программа (STUB).

Таблица A-2. Формат обычного EXE-заголовка в NE-executable EXE-файле

В состав нового заголовка входят:

– инфоблок (Таблица A-3);

– таблица сегментов (Таблица A-4);

– таблица ресурсов (Таблица A-5);

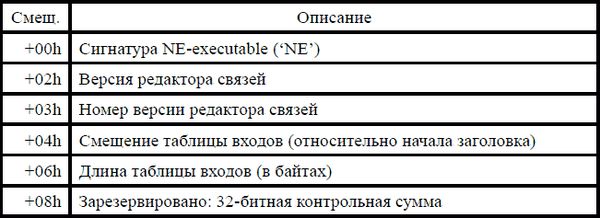

Таблица A-3. Формат NE-заголовка