Итак, существуют две модели доступа: "Классическая" – подлинность локальных пользователей проверяется по их учетным данным; "Только гости" – локальные пользователи проверяются как гости.

По умолчанию: "Только гости" в Windows XP Professional.

Действие данного параметра не распространяется на вход в сеть с использованием учетных записей домена. Действие параметра не распространяется на интерактивный вход в сеть,

выполняемый в удаленном режиме с использованием таких служб, как Telnet или службы терминалов. Если компьютер не присоединен к домену, данный параметр также определяет внешний вид вкладок Доступ и Безопасность проводника Windows: они настраиваются в соответствии с выбранной моделью доступа и безопасности.

Особого внимания заслуживают следующие особенности данной политики.

• В случае гостевой модели любой пользователь, имеющий доступ к данному компьютеру через сеть (в том числе анонимный пользователь Интернета), получит доступ и к общим ресурсам этого компьютера. Компьютер следует защитить от несанкционированного доступа с помощью брандмауэра подключения к Интернету (ICF) или аналогичного средства.

Точно так же в случае классической модели локальные учетные записи должны быть защищены паролем; в противном случае любой пользователь сможет с помощью такой учетной записи получить доступ к общим системным ресурсам.

• Данная политика неприменима на компьютерах Windows 2000.

Политики сетевой безопасности

С етевая безопасность: не хранить хеш-значений LAN M anager при следующей смене пароля Определяет, сможет ли протокол LAN Manager при очередной смене пароля сохранить хеш-коды для нового пароля. По умолчанию: отключен.

Сетевая безопасность: принудительный вывод из сеанса по истечении допустимых часов работы

Определяет, следует ли отключать пользователей, работающих на локальном компьютере после установленного для них допустимого срока. Этот параметр влияет на работу компонента SMB (Server Message Block). Если эта политика включена, то клиентские сеансы с участием сервера SMB будут принудительно прекращаться по истечении периода времени, отведенного клиенту для входа в систему. Если эта политика отключена, установленный сеанс клиента может продолжаться по истечении периода времени, разрешенного для клиента. По умолчанию: включен.

Учетные записи доменов контролируются только одной политикой учетных записей. Она должна быть определена в стандартной политике домена и реализовываться контроллерами этого домена. Контроллер домена всегда получает политику учетных записей из объекта групповой политики "Стандартная политика домена", даже если к подразделению, в котором этот контроллер домена содержится, применяется еще и другая политика учетных записей. Присоединяемые к домену рабочие станции и серверы (т. е. рядовые компьютеры) по умолчанию используют ту же стандартную политику и для своих локальных учетных записей. Однако политики локальных учетных записей рядовых компьютеров могут отличаться от политики учетных записей домена, если они принадлежат подразделению, в котором определена своя политика учетных записей. Параметры Kerberos не применяются к рядовым компьютерам.

Сетевая безопасность: уровень проверки подлинности LAN Manager

Определяет, какие протоколы проверки подлинности типа "запрос/ответ" должны использоваться при входе в сеть. От выбранного варианта зависит уровень протокола проверки подлинности, используемого клиентами, согласуемый уровень безопасности сеанса, а также уровень проверки подлинности, принимаемый серверами.

• Отправлять LM и NTLM ответы: клиенты используют протоколы LM и NTLM для проверки подлинности и никогда не используют протокол NTLMv2 для обеспечения безопасности сеанса; контроллеры домена допускают проверку подлинности по протоколам LM, NTLM и NTLMv2.

• Отправлять LM и NTLM – использовать сеансовую безопасность NTLMv2 при согласовании: клиенты используют протоколы LM и NTLM для проверки подлинности и протокол NTLMv2 для обеспечения безопасности сеанса, если сервер поддерживает безопасность сеанса по протоколу NTLMv2; контроллеры домена допускают проверку подлинности по протоколам LM, NTLM и NTLMv2.

• Отправлять только NTLM ответ: клиенты используют протокол NTLM для проверки подлинности и протокол NTLMv2 для обеспечения безопасности сеанса, если сервер поддерживает безопасность сеанса по протоколу NTLMv2; контроллеры домена допускают проверку подлинности по протоколам LM, NTLM и NTLMv2.

• Отправлять только NTLMv2 ответ: клиенты используют только протокол NTLMv2 для проверки подлинности, а также для обеспечения безопасности сеанса, если сервер поддерживает безопасность сеанса по протоколу NTLMv2; контроллеры домена допускают проверку подлинности по протоколам LM, NTLM и NTLMv2.

• Отправлять только NTLMv2 ответ, отказывать LM: клиенты используют только протокол NTLMv2 для проверки подлинности, а также для обеспечения безопасности сеанса, если сервер поддерживает безопасность сеанса по протоколу NTLMv2; контроллеры домена допускают проверку подлинности только по протоколам NTLM и NTLMv2, отвергая LM.

• Отправлять только NTLMv2 ответ, отказывать LM и NTLM: клиенты используют только протокол NTLMv2 для проверки подлинности, а также для обеспечения безопасности сеанса, если сервер поддерживает безопасность сеанса по протоколу NTLMv2; контроллеры домена допускают проверку подлинности только по протоколу NTLMv2, отвергая LM и NTLM.

По умолчанию: отправлять LM и NTLM ответы на сервере; не определен на рабочих станциях.

Данный параметр может влиять на возможности сетевого взаимодействия компьютеров Windows 2000 Server, Windows 2000 Professional и Windows XP Professional с клиентами Windows NT 4.0 и более ранних версий. Например, на момент составления данной справки компьютеры с системой Windows NT 4.0, использовавшейся до выпуска пакета обновления SP4, не поддерживают NTLMv2. Системы Windows 95 и Windows 98 не поддерживают NTLM.

Сетевая безопасность: минимальная сеансовая безопасность для клиентов на базе NTLM SSP (включая безопасный RPC)

Определяет минимальные стандарты безопасности для сеансов связи между приложениями для клиента. Windows NT поддерживает два варианта проверки подлинности по схеме "запрос/ответ" при входе в сеть: LAN Manager (LM); NTLM версии 1. Протокол LM обеспечивает совместимость с уже действующими платформами клиентов и серверов.

Протокол NTLM обеспечивает повышенный уровень безопасности для подключений между клиентами и серверами. По умолчанию: не определен.

Этот параметр применяется ко всем компьютерам Windows 2000, но не доступен для просмотра на этих компьютерах.

Сетевая безопасность: минимальная сеансовая безопасность для серверов на базе NTLM SSP (включая безопасный RPC)

Определяет минимальные стандарты безопасности для сеансов связи между приложениями на сервере. Windows NT поддерживает два варианта проверки подлинности по схеме "запрос/ ответ" при входе в сеть: LAN Manager (LM); NTLM версии 1. Протокол LM обеспечивает совместимость с уже действующими платформами клиентов и серверов. Протокол NTLM обеспечивает повышенный уровень безопасности для подключений между клиентами и серверами. По умолчанию: не определен.

Этот параметр применяется ко всем компьютерам Windows 2000, но не доступен для просмотра на этих компьютерах.

Политики консоли восстановления как средства безопасности

Консоль восстановления: разрешить автоматический вход администратора Определяет, нужно ли вводить пароль учетной записи администратора для получения доступа к системе. Если эта политика включена, консоль восстановления не будет требовать пароль от администратора – он автоматически войдет в систему. По умолчанию: отключен.

Консоль восстановления: разрешить копирование дискет и доступ ко всем дискам и папкам

При включении данного параметра становится доступной команда консоли восстановления SET, которая позволяет настраивать следующие переменные среды консоли восстановления.

• AllowWildCards: включение поддержки подстановочных знаков для некоторых команд (таких, как DEL).

• AllowAllPaths: разрешение доступа ко всем файлам и папкам на данном компьютере.

• AllowRemovableMedia: разрешение копирования файлов на съемные носители, такие как гибкий диск.

• NoCopyPrompt: отмена запроса подтверждения при записи поверх существующего файла.

По умолчанию: отключен.

Политики безопасности в отношении процедуры завершения работы

Завершение работы: разрешить завершение работы системы без выполнения входа в систему Определяет, можно ли завершать работу компьютера, не входя в Windows. Если эта политика включена, на экране входа в Windows становится доступна команда Завершение работы. Если эта политика отключена, команда завершения работы на экране входа в Windows не отображается. В этом случае пользователь должен будет для завершения работы системы успешно войти на компьютер и получить право Завершение работы системы. По умолчанию: включен на рабочих станциях; отключен на серверах.

Завершение работы: очистка страничного файла виртуальной памяти

Определяет, следует ли очищать файл подкачки виртуальной памяти при завершении работы системы. Виртуальная память использует системный файл подкачки для вытеснения неиспользуемых страниц памяти на диск. На работающем компьютере этот файл подкачки открывается исключительно операционной системой и надежно защищен. Однако в конфигурациях, допускающих загрузку нескольких операционных систем, может возникнуть необходимость очищать файл подкачки при завершении работы системы. Иначе какие-либо секретные данные из памяти процесса, которые могли бы остаться в файле подкачки, окажутся доступны постороннему пользователю, если он непосредственно откроет файл подкачки. Когда эта политика включена, файл подкачки очищается при каждом завершении работы системы. Кроме того если данный параметр безопасности включен, то на переносном компьютере при выключении спящего режима будет заполняться нулями файл hiberfil.sys. По умолчанию: отключен.

Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования Определяет, будет ли поставщик службы безопасности TLS/SSL поддерживать только шифровальный набор TLS_RSA_WITH_3DES_EDE_CBC_SHA. Это, по сути, означает, что поставщик поддерживает только протокол TLS в качестве клиента и в качестве сервера (если такая конфигурация имеет место). При этом для шифрования трафика TLS используется только алгоритм Triple DES, для обмена ключами TLS и проверки их подлинности – только алгоритм открытых ключей RSA, а для хеширования TLS – только алгоритм хеширования SHA-1. В службе EFS (Encrypting File System – шифрованная файловая система) для шифрования содержимого файлов Windows NTFS применяется только алгоритм шифрования Triple DES. По умолчанию служба EFS для шифрования файлов использует алгоритм DESX. По умолчанию: отключен.

Системные объекты: владелец по умолчанию для объектов, созданных членами группы администраторов

Определяет, кто по умолчанию является владельцем создаваемых системных объектов – группа "Администраторы" или создатель объекта. По умолчанию: "Администраторы" (на серверах).

Системные объекты как элементы и средства политик безопасности

С истемные объекты: учитывать регистр для подсистем, отличных от Windows Определяет, распространяется ли требование независимости от регистра символов на все подсистемы. Подсистема Win32 не требует учитывать регистр символов. Однако в других подсистемах, таких как POSIX, ядро поддерживает различение регистров символов. Если этот параметр включен, то все объекты каталога, символические ссылки и объекты ввода-вывода, включая файлы, используются без учета регистра символов. При отключении этого параметра подсистема Win32 не сможет перейти в режим учета регистра символов. По умолчанию: включен.

Системные объекты: усилить разрешения по умолчанию для внутренних системных объектов (например, символических ссылок)

Определяет уровень строгости стандартной избирательной таблицы управления доступом (DACL) для объектов. Служба Active Directory ведет глобальный список общих системных ресурсов, таких как имена устройств DOS и семафоры. Благодаря этому можно отыскивать нужные объекты и предоставлять их в общий доступ различным процессам. При создании объекта создается стандартная таблица DACL, соответствующая данному типу объектов; в ней указано, кто имеет доступ к объекту и какие предоставляются разрешения. Если данная политика включена, стандартная таблица DACL становится более строгой: пользователям, не являющимся администраторами, разрешается читать содержимое общих объектов, но запрещается изменять общие объекты, созданные другими пользователями. По умолчанию: включен.

Часть 4. Управление дисками и дисковые квоты

4.1. Общие сведения о дисковых квотах

Дисковые квоты отслеживают и контролируют использование места на диске для томов NTFS. Администраторы могут настроить Windows таким образом, чтобы:

• запрещать использование дискового пространства сверх указанного предела и регистрировать случаи превышения этого предела пользователями;

• регистрировать события превышения пользователями указанного порога предупреждения, т. е. отметки, при прохождении которой пользователь приближается к заданному для него пределу использования дискового пространства.

При включении дисковых квот можно задать два значения: предел дисковой квоты и порог предупреждения дисковой квоты. Например, можно задать для пользователя дисковую квоту в 500 мегабайт (МБ) и порог предупреждения дисковой квоты в 450 МБ. В этом случае пользователь сможет хранить на соответствующем томе не более 500 MБ файлов. Систему дисковых квот можно настроить таким образом, чтобы при сохранении пользователем на томе более 450 МБ файлов создавалась запись о событии системы. Для управления квотами на томе необходимо входить в состав группы "Администраторы".

Можно разрешить пользователям превышать заданные квоты. Включение квот без ограничения использования дискового пространства полезно в случаях, когда не требуется запрещать пользователям доступ к тому, но требуется отслеживать использование дискового пространства отдельными пользователями. Также можно включить или отключить режим регистрации событий превышения пользователями заданных для них квот или порогов предупреждения.

Отслеживание использования тома всеми пользователями начинается автоматически с момента включения дисковых квот для тома.

Квоты можно включать на локальных томах, сетевых томах и съемных дисках с файловой системой NTFS. Кроме того для сетевых томов должен быть предоставлен общий доступ к корневому каталогу тома, а съемные диски должны быть предоставлены для общего доступа.

Тома, отформатированные с использованием версии NTFS, использовавшейся в Windows NT 4.0, автоматически обновляются программой установки Windows.

Нельзя использовать сжатие файлов для предотвращения превышения пользователями заданных квот, поскольку сжатые файлы отслеживаются по их несжатому размеру.

Например, если файл размером 50 МБ сжать до 40 МБ, Windows сопоставит с квотой его исходный размер, 50 МБ.

При расчете использования тома сжатыми папками Windows, наоборот, использует размер папок после сжатия. Например, если папку размером 500 МБ сжать до 300 МБ, Windows сопоставит с квотой 300 МБ.

Дисковые квоты применяются к томам и позволяют задавать жесткие и нежесткие условия хранения данных для каждого пользователя.

Имеется возможность создавать сценарии, которые будут использовать команду fsutil quota для задания пределов квот при каждом добавлении нового пользователя или для автоматического отслеживания пределов квот, составления из них отчета и для автоматической отправки их по электронной почте администратору системы.

Чтобы запретить выделение места на диске для пользователей, превысивших заданный предел, следует выполнить следующие действия. Открыть папку "Мой компьютер" и кликнуть правой кнопкой значок тома, для которого требуется запретить использование места на диске, а затем выбрать команду "Свойства". В диалоговом окне Свойства надо открыть вкладку "Квота". На вкладке "Квота" надо установить флажок "Включить управление квотами", выставить флажок "Не выделять место на диске при превышении квоты" и нажать кнопку OK.

Когда система дисковых квот запрещает выделять место на диске для пользователей тома, превысивших заданную предельную квоту, пользователи не могут записывать на том дополнительные данные без предварительного удаления или перемещения с тома части существующих файлов. Ответ системы пользователю, превышающему предельную квоту, зависит от каждой отдельной программы. Программа при этом действует так же, как при переполнении диска.

Задание значения дисковых квот для использования по умолчанию

С помощью интерфейса Windows

Для того чтобы задать дисковые квоты с помощью интерфейса Windows следует открыть системную папку "Мой компьютер" и кликнуть правой кнопкой значок тома, для которого требуется задать значения квоты по умолчанию, а затем выбрать команду "Свойства". В диалоговом окне "Свойства" надо открыть вкладку "Квота" и установить флажок "Включить управление квотами" на вкладке "Квота", после чего выбрать параметр "Выделять на диске не более". Будут активизированы поля для задания предельной квоты и порога предупреждения. Затем надо ввести числовые значения в эти поля, выбрать нужные единицы измерения из раскрывающегося списка и нажать кнопку OK. Можно использовать дробные значения (такие как 20,5 МБ).

Если том не отформатирован для файловой системы NTFS или если пользователь не входит в группу Администраторы, вкладка "Квота" не отображается в диалоговом окне тома "Свойства" – это значит, что квотировать можно тома NTFS.

Хранить данные на томе, для которого включены дисковые квоты, могут любые пользователи, имеющие доступ к этому тому для записи и не превысившие заданную квоту.

При первой записи данных на том, для которого включены квоты, система дисковых квот назначает пользователю предельную квоту и порог предупреждения, заданные по умолчанию.

С помощью командной строки

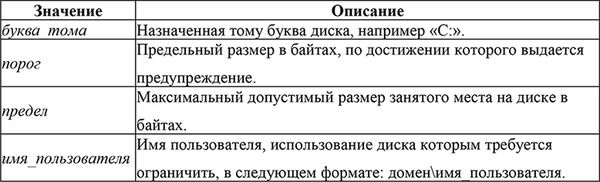

Для того чтобы задать значения дисковых квот с помощью командной строки следует открыть окно "Командная строка" и ввести: fsutil quota modify [буква_тома] [порог] [предел]

[имя_пользователя]

Для задания значений квоты по умолчанию том должен быть отформатирован в файловой системе NTFS. Чтобы просмотреть полный синтаксис этой команды, введите в командной строке: fsutil /? Работа с командой fsutil: quota описана в следующем разделе.