2.5. Когда Tor бессильна. Дополнительные расширения для Firefox

Не нужно думать, что если вы установили Tor, то теперь полностью анонимны. Начинающие пользователи часто допускают ряд ошибок, которые приводят к их рассекречиванию. При использовании Tor нужно помнить следующее:

✓ Tor защищает те программы, которые работают через нее. Если вы установили Tor Browser, но не настраивали на работу через Tor остальные сетевые программы (другие браузеры, ICQ, Skype и т. д.), то о никакой анонимности можно и не мечтать. Наиболее частая ошибка пользователей заключается в следующем. Пользователь устанавливает и запускает Tor Browser, а затем запускает другой браузер (а не тот, который запускается с помощью Vidalia), например, Opera или Internet Explorer, и думает, что его трафик анонимизирован. Но это не так, поскольку эти браузеры не настроены на использование Tor;

✓ разработчики Tor рекомендуют использовать браузер Firefox с плагином Torbutton. Этот плагин отслеживает статус сети Tor и отключает потенциально опасные плагины (Flash, ActiveX, Java и т. п.). В настройках Torbutton вы можете запретить отключение плагинов, но в этом случае Tor не гарантирует анонимность. Порой различные плагины могут идти в обход Tor и передавать приватную информацию. Лучше всего использовать два браузера, например Google Chrome для обычной работы в Интернете и Tor Browser (Firefox с Torbutton) – для анонимной работы;

✓ следует быть очень осторожными с Cookies. Лучше всего отключить Cookies в настройках браузера, а еще лучше установить расширения NoScript и CookieSafe или Permit Cookies, которые еще больше повысят анонимность;

✓ помните, что Tor шифрует трафик от вас до сети Tor и внутри самой сети, но между точкой выхода и конечным узлом трафик не шифруется. Если есть возможность, подключайтесь к конечному узлу по протоколу HTTPS. К сожалению, не все сайты поддерживают безопасные соединения;

✓ не используйте BitTorrent через Tor. Если есть необходимость анонимно обращаться к трекерам, используйте TAILS (http://tails.boum.org/).

2.6. Ограничения и недостатки сети Tor

Tor – не безупречна. У всего есть свои недостатки, вот недостатки Tor:

✓ некоторые интернет-ресурсы запрещают доступ из анонимной сети Tor;

✓ скорость доступа к интернет-ресурсам через Tor существенно ниже, чем напрямую, но это плата за анонимность;

✓ хотя Tor можно настроить для работы с любым TCP-соединением, ряд портов закрыты в выходной политике Tor, поэтому некоторые действия через Tor выполнить нельзя. Очень часто закрывается порт 25 – отправить почту не получится. Делается это специально, дабы компьютеры не использовались для рассылки спама;

✓ некоторые сайты блокируют доступ пользователей из других стран. Если выходной IP-адрес будет принадлежать другой стране, зайти на сайт у вас не получится. Отчасти можно решить проблему, выбрав выходной узел в нужной стране, но это создает небольшие неудобства.

2.7. Этика использования сети Tor

При использовании Tor придерживайтесь следующих правил:

✓ не используйте Tor для действий, не требующих анонимности: онлайн-игры, интернет-радио, онлайн-видео, загрузка больших файлов. Все эти действия создают ненужную и бесполезную нагрузку на сеть Tor, ей трудно справиться с такой нагрузкой;

✓ не используйте Tor для нанесения вреда сайтам, рассылки спама и других вредоносных действий. Иначе у администраторов разных ресурсов появятся причины закрыть доступ из сети Tor, и она станет бесполезной. Этим вы повредите пользователям всего мира, которым действительно нужна анонимность.

Глава 3. Сеть I2P – альтернатива Tor

3.1. Что такое I2P?

В главе 2 мы познакомились с распределенной сетью Tor, позволяющей зашифровать и анонимизировать трафик. Здесь будет рассмотрен другой проект анонимизации – I2P (Invisible Internet Project, проект "Невидимый Интернет"). I2P – это так называемая оверлейная сеть, то есть работающая поверх обычного Интернета. Получается, что I2P – как бы сеть над сетью.

Сеть I2P обеспечивает функционирование внутри себя многих сетевых служб: сайтов (технология eepsite), почты, систем мгновенного обмена сообщениями и даже торрент-трекеров (BitTorrent, EDonkey, Kad, Gnutella и др.). А для последних I2P – просто рай, до сих пор не понимаю, почему все торрент-трекеры не перекочевали еще в I2P. Скорее всего потому, что многие пользователи не знают об I2P и не понимают, как в ней работать. Вот сейчас этот пробел в ваших знаниях мы и восполним, а уж использовать I2P или нет – решайте сами.

3.1.1. Преимущества I2P

Итак, чем же I2P полезна обычным пользователям? Начнем с торрент-трекеров. Загружая фильм (программу, музыкальную композицию и т. п.) с торрент-трекера (не говоря уже о раздаче этого контента), вы нарушаете законодательство об авторских правах. А во время загрузки (раздачи) контента через торрент-трекер ваш IP-адрес виден всем. Теоретически при самом неблагоприятном для вас раскладе правоохранительные органы могут нанести вам очень неприятный визит.

Однако при работе в I2P такого не произойдет никогда, поскольку ваш IP-адрес будет зашифрован, а маршрутизация осуществляется по так называемым туннелям. Другими словами, доказать, что это именно вы скачали там-то и там-то фильм – практически невозможно. Конечно, нельзя утверждать, что невозможно вовсе. При особом желании доказать можно, но для этого придется потратить столько времени, средств и других ресурсов, что окажется проще снять другой фильм, чем доказывать, что вы скачали данный с трекера (а, сами понимаете, вы не один такой пользователь).

В сети I2P любой желающий может создать собственный сайт, причем абсолютно бесплатно, – не придется платить ни за регистрацию имени, ни за доменное имя вида name.i2p. А хостинг можно развернуть на своем компьютере, установив связку Apache + PHP + MySQL (если вы не понимаете, как это сделать, достаточно установить XAMPP – благодаря этому продукту данная связка устанавливается очень легко). Сайты внутри I2P-сети скрытые – то есть, чтобы выяснить, на каком именно компьютере "лежит" тот или иной сайт, нужно опять-таки потратить массу ресурсов.

Скрытый сайт можно создать и в сети Tor, однако там вместо удобного имени вида name.i2p будет сгенерирован длиннющий хэш, который вам придется хранить в отдельном текстовом файле, – запомнить вы его не сможете.

Кроме скрытых сайтов и анонимных торрентов, в I2P работает анонимная почта, можно также организовать анонимное общение через популярные клиенты мгновенного обмена сообщениями и даже настроить Skype для работы через I2P. Мы уже отмечали ранее, что Skype использует проприетарные и очень сложные алгоритмы шифрования. Поддерживают они прослушку или нет – известно одним разработчикам Skype (в последнее время появляется все больше слухов, что прослушка разговоров в Skype возможна). Когда же вы отправляете Skype-трафик через I2P (или через Tor, как было показано в главе 2), прежде, чем добраться до разговора в Skype, желающим прослушать ваши разговоры придется вскрыть несколько слоев шифрования в I2P. Таким образом, использование I2P (или Tor) значительно усложняет задачу прослушки.

Еще два бонуса, предоставляемых сетью I2P обычным пользователям, заключаются в поддержке русского языка, а также кроссплатформенности – поскольку для создания программного обеспечения I2P использовался язык Java, то ПО для I2P можно запускать как в Windows, так и в Linux, Mac OS, Solaris и прочих операционных системах.

3.1.2. Недостатки

А теперь ложка дегтя – о недостатках I2P. Нет ничего идеального, и I2P – тоже не идеальна. Начнем с самой концепции I2P. Анонимизация и шифрование трафика происходит лишь внутри этой сети. Работая с I2P, вы можете обратиться только к I2P-ресурсам (к I2P-сайтам, почте, трекерам и т. д.). Если вы обращаетесь к ресурсу, не принадлежащему к I2P, защита не обеспечивается. С той же Tor все намного удобнее, поскольку вы можете обращаться к любым ресурсам Интернета, и при этом трафик будет анонимизирован и защищен.

Это и есть основной недостаток I2P. Но существуют еще два отрицательных момента, о которых вы также должны знать. Прежде всего, в I2P-сети очень мало русских ресурсов. Больше она популярна в Германии – немецких ресурсов и англоязычных сайтов в I2P очень много, а вот русскоязычных – единицы. Будет ли вам интересна I2P, зависит от владения английским и немецким языками и, разумеется, от информации, которую вы хотите найти в I2P.

Еще один недостаток – это существенные потоки трафика, проходящие через ваш компьютер. Если в Tor вы могли работать только в качестве клиента, то в сети I2P через ваш компьютер передается трафик других I2P-пользователей. Трафик зашифрован, тут особо беспокоиться не о чем, но если ваш интернет-тариф учитывает объем трафика, то I2P вам вряд ли подойдет, поскольку вы будете вынуждены платить и за свой трафик, и за трафик других пользователей, проходящий через ваш компьютер. Вы можете зайти в I2P, часик посидеть почитать какие-либо сайты, а за это время через ваш компьютер будет пропущено несколько гигабайтов трафика.

3.1.3. Шифрование информации в I2P

Весь трафик в сети I2P, в отличие от Tor, шифруется от отправителя к получателю. В общей сложности используются четыре уровня шифрования (сквозное, "чесночное", туннельное и шифрование транспортного уровня). Перед шифрованием I2P добавляет в отправляемый пакет случайное количество произвольных байтов, чтобы еще больше затруднить попытки анализа содержимого пакета и его блокировки.

В качестве адресов сети применяются криптографические идентификаторы (открытые криптографические ключи), не имеющие никакой логической связи с реальным компьютером. В сети I2P нигде не используются IP-адреса, поэтому определить настоящий IP-адрес узла, и, следовательно, установить его местонахождение, невозможно.

Каждое сетевое приложение, работающее через I2P, строит для себя анонимные зашифрованные туннели – обычно одностороннего типа, когда исходящий трафик идет через одни туннели, а входящий – через другие. Выяснить, какое приложение создало тот или иной туннель, – тоже невозможно (точнее, очень сложно, поэтому будем считать, что таки практически невозможно).

Все пакеты, передаваемые по сети, могут расходиться по разным туннелям, что делает бессмысленной попытку перехвата (прослушки) данных. И в самом деле – поскольку данные передаются по разным туннелям, проанализировать поток данных даже с помощью сниффера не получится. Каждые 10 минут происходит смена уже созданных туннелей на новые с новыми цифровыми подписями и ключами шифрования (у каждого туннеля свой ключ шифрования и своя цифровая подпись).

Вам не нужно беспокоиться, чтобы прикладные программы обеспечивали шифрование трафика. Если существует недоверие к программам, имеющим закрытый исходный код (взять тот же Skype), можно или попытаться заставить эти программы работать через I2P, или поискать альтернативные программы с открытым кодом. Так, вместо Skype можно использовать Ekiga – простую программу для IP-телефонии. Правда, она не умеет шифровать данные (они передаются в открытом виде), но о шифровании позаботится I2P. Конечно, ваш собеседник тоже должен использовать I2P, иначе толку от всех этих мероприятий (настройки Skype для работы через I2P или установки и использования Ekiga) не будет.

Шифрование и дешифрование пакетов осуществляются соответственно на стороне отправителя (шифрование) и на стороне получателя (расшифровка). В отличие от Tor, никто из промежуточных участников обмена не может перехватить зашифрованные данные, и никто из участников не знает, кто на самом деле является отправителем, а кто получателем, поскольку передающий пакеты узел может быть как отправителем, так и промежуточным узлом.

Промежуточный узел не может узнать конечные точки (кто отправил пакеты, и куда они следуют), так же он не может определить, что случилось с только что переданным следующему узлу пакетом: принял его себе (то есть следующий узел является получателем) или передал следующему узлу.

В I2P используются следующие методы (алгоритмы) шифрования:

✓ AES (256 битов);

✓ схема Эль-Гамаля (2048 битов);

✓ алгоритм Диффи – Хеллмана (2048 битов);

✓ DSA (1024 бита);

✓ HMAC (256 битов);

✓ SHA256 (256 битов).

3.1.4. Как работать с I2P?

Все очень и очень просто. Принцип работы I2P с точки зрения неискушенного пользователя такой же, как и в случае с Tor. Вы устанавливаете I2P на свой компьютер, изменяете, если сочтете нужным, настройки по умолчанию (хотя в 99 % случаев этого делать не придется, поскольку I2P – это программа, работающая "из коробки", то есть не требующая настройки) и настраиваете свои сетевые программы – в их настройках следует указать использование прокси-сервера с IP-адресом 127.0.0.1 (порт 4444). Аналогичные действия мы проделывали при настройке сетевых программ на использование прокси-сервера Tor (только номер порта был другим).

После этого вы можете заходить на I2P-сайты сети, например, на http://i2p2.i2p – это официальный сайт проекта I2P.

По трафику, отправляемому вашим компьютером в Интернет, очень сложно понять, что от вас исходит – то ли это ваш трафик, то ли это транзитный трафик других клиентов I2P-сети. Другими словами, доказать причастность кого-либо к конкретной сетевой активности весьма тяжело.

3.1.5. Tor или I2P?

В главе 2 мы познакомились с распределенной сетью Tor. Здесь рассматривается подобный проект – I2P. Так что же лучше: Tor или I2P? Такой вопрос рано или поздно задаст любой пользователь, поработавший хотя бы раз с Tor или I2P. Спешу вас разочаровать, сравнивать I2P и Tor нельзя – это все равно, что сравнивать апельсины с яблоками. Кому-то нравятся апельсины, а кому-то – яблоки. Из яблок не получится апельсиновый сок, и наоборот. Каждая из сетей призвана решать свои задачи, поэтому выбирать между I2P и Tor нужно, исходя из поставленных задач.

Сеть I2P – это изолированная, закрытая сеть без выхода во "внешний" Интернет. И пусть в I2P имеется "прокси", позволяющий выйти в Интернет, но это особо не влияет на функционирование сети I2P в целом. I2P не предназначена для обычного серфинга в открытом Интернете. I2P идеальна для анонимного и безопасного обмена файлами, анонимного общения, анонимного хостинга сайтов внутри I2P-сети.

Концепция Tor несколько иная. Изначально Tor разрабатывалась для работы с открытым Интернетом. С ее помощью, как было показано в главе 2, можно легко посещать заблокированные сайты, анонимно посещать обычные сайты и т. п.

Давайте подытожим:

✓ вам нужно анонимное общение (например, по Skype или ICQ)? Тогда лучше воспользоваться I2P. При этом человек, с которым вы собираетесь общаться, тоже должен использовать I2P;

✓ если же вам нужно анонимно посетить тот или иной сайт или же посетить сайт, заблокированный "злым" администратором, тогда следует воспользоваться Tor. Использование Tor можно сравнить с маскировкой, а вот I2P является своеобразным подпольем мировой Сети.

Что же касается преимуществ и недостатков, то они есть у каждой сети, но перечислять мы их не будем, поскольку эти недостатки незначительны, и при использовании той или иной сети по назначению вы о них даже и не вспомните.

3.2. Установка ПО I2P

3.2.1. Установка Java-машины

Программное обеспечение для работы с I2P написано на Java, а поэтому, если на вашем компьютере не установлена виртуальная машина Java, самое время ее установить.

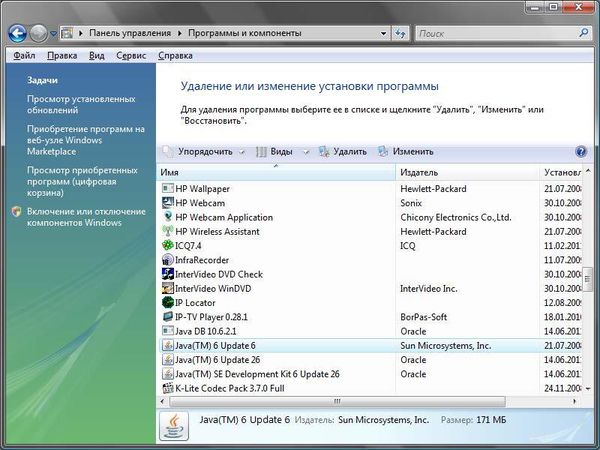

Просмотрите список установленных программ, если вы не найдете среди них Java(TM) 6 Update NN (NN – версия обновления), вам следует загрузить и установить Java самостоятельно.

Примечание

На моем компьютере виртуальная машина Java уже была установлена, что легко проверить с помощью панели управления (рис. 3.1).

Для загрузки виртуальной машины Java перейдите по адресу http://java.com/ru/ и нажмите большую красную кнопку Скачать Java бесплатно. Далее следуйте инструкциям загруженного инсталлятора – ничего сложного в установке Java-машины нет. После установки не забудьте перезагрузить компьютер – это особенность любой версии Windows (когда вместо перезагрузки одного какого-то компонента системы нужно перезагружать весь компьютер).

Рис. 3.1. Виртуальная машина Java установлена

3.2.2. Установка I2P

После установки Java-машины перейдите на сайт http://www.i2p2.de/download_ru и скачайте графический инсталлятор – программу i2pinstall_x.x.x.exe (x.x.x – номер версии, на момент написания этих строк – 0.8.8).

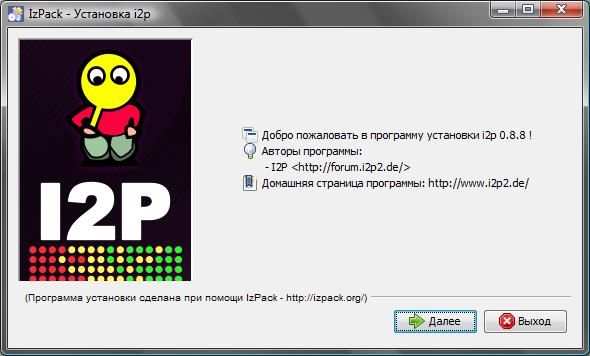

В процессе установки I2P нет ничего сложного. Первым делом надо выбрать язык (рис. 3.2), а затем нажать кнопку Далее (рис. 3.3).

Рис. 3.2. Выбор языка I2P

Рис. 3.3. Нажмите кнопку Далее

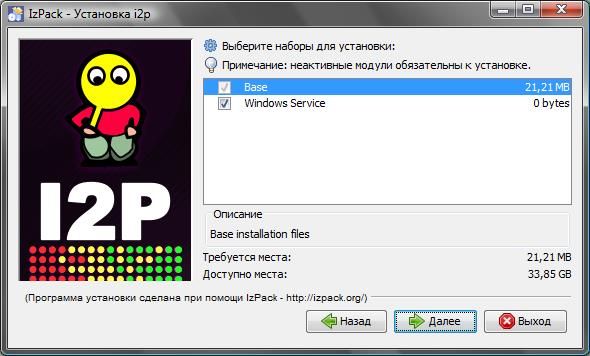

Вы можете запускать I2P вручную, а можете установить как службу Windows. В этом случае шлюз I2P будет запускаться автоматически при запуске системы. Для установки шлюза I2P как Windows-сервиса не снимайте флажок Windows Service (рис. 3.4).

Рис. 3.4. Установка I2P как службы Windows

Теперь нужно указать каталог установки (рис. 3.5), после чего начнется установка программы (рис. 3.6). Во время установки и после нее ваш брандмауэр должен пожаловаться, что приложение java.exe (виртуальная машина Java) пытается принять входящее соединение. Разрешите работу java.exe – все нормально, сервис I2P начинает свою работу.