...

Примечание

Параметры учетных записей компьютера можно просмотреть с помощью экземпляров класса Win32_UserAccount, принадлежащего пространству имен \\root\cimv2. Например, данный класс поддерживает следующие свойства: AccountType (определяет свойства учетной записи), Disabled (указывает, отключена ли данная учетная запись), Domain (ключевое свойство, определяющее домен, в котором зарегистрирована учетная запись), LocalAccount (указывает, является ли данная учетная запись локальной), Lockout (определяет, заблокирована ли данная учетная запись), Name (ключевое свойство, определяющее название учетной записи), PasswordChangeable (указывает, можно ли изменить пароль для данной учетной записи), PasswordExpires (определяет, имеет ли пароль для данной учетной записи срок действия), PasswordRe-quired (указывает, установлен ли пароль для данной учетной записи), SID (определяет SID учетной записи).

Группы пользователей

По умолчанию в Windows Vista созданы следующие группы пользователей.

• IIS_IUSRS – пользователи данной группы могут работать с веб-сервером IIS локального компьютера. По умолчанию в данную группу входит пользователь NT AUTHORITY\IUSR.

• Администраторы – пользователям данной группы предоставлены максимальные привилегии на локальном компьютере. По умолчанию в данную группу входит пользователь Администратор, а также первый пользователь, которого вы создавали при инсталляции операционной системы.

• Гости – пользователи данной группы обладают минимальными правами в операционной системе. По умолчанию в данную группу входит пользователь Гость.

• Криптографические операторы – пользователи этой группы могут выполнять шифрование и расшифровку данных. В остальном их права соответствуют правам участников группы Пользователи.

• Операторы архива – пользователи данной группы могут выполнять архивирование и восстановление системы с помощью стандартного мастера Windows. В остальном их права соответствуют правам пользователей группы Пользователи.

• Операторы настройки сети – пользователям этой группы разрешено выполнять настройку сетевых интерфейсов локального компьютера. В остальном их права соответствуют правам пользователей группы Пользователи.

• Опытные пользователи – им разрешено создавать других пользователей и другие группы (но не обладающих никакими административными правами), разрешен доступ к каталогу %programfUes% и многим дополнительным ветвям реестра , а также разрешено запускать или останавливать службы. В остальном их права соответствуют правам участников группы Пользователи.

• Пользователи – обладают основными правами по работе в системе, но не обладают никакими административными правами. По умолчанию в данную группу входят пользователи NT AUTHORITY\Authenticated Users и NT AUTHORITY\INTERACTIVE.

• Пользователи DCOM – пользователи данной группы могут выполнять любые операции с DCOM-объектами, зарегистрированными на локальном компьютере. В остальном их права соответствуют правам участников группы Пользователи.

• Пользователи журналов производительности – пользователям данной группы разрешено пользоваться журналами производительности локального компьютера. В остальном их права соответствуют правам участников группы Пользователи.

• Пользователи системного монитора – пользователям этой группы разрешено удаленно просматривать журналы производительности локального компьютера. В остальном их права соответствуют правам участников группы Пользователи.

• Пользователи удаленного рабочего стола – пользователям данной группы разрешен доступ к удаленному Рабочему столу операционной системы.

• Репликатор – пользователь данной группы может зарегистрироваться в службе репликации контроллера домена.

• Читатели журнала событий – пользователи этой группы обладают правом чтения стандартных журналов операционной системы.

Хранение сведений в реестре

Сведения о пользователях и группах, зарегистрированных в операционной системе Windows Vista, содержатся в базе данных SAM. Она проецируется на две ветви реестра: HKEY_LOCAL_MACHINE\SAMHHKEY_LOCAL_MACHINE\SECURITY. По умолчанию администратор не может получить доступ к ветви HKEY_LOCAL_MACHINE\ SECURITY, однако если вы отредактируете права доступа к данной ветви, то сможете просмотреть ее содержимое. Хотя это даст не многое: как ветвь реестра HKEY_LOCAL_MACHINE\SECURITY, так И HKEY_LOCAL_MACHINE\SAM хранит данные в зашифрованном виде.

Список всех стандартных групп пользователей содержится в ветви системного реестра HKEY_LOCAL_MACHINE\SAM\SAM\Domains\BuiItin\Aliases\Names (в виде подразделов данной ветви). В данной ветви хранятся только названия групп, остальные же сведения о них хранятся в параметре REG BINARY-типа С ветви HKEY_L0CAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\<номер группы>. Например, в данном параметре находится описание группы.

Если же вы создаете свою группу, то сведения о ней заносятся в параметр типа REG_BINARY С ветви системного реестра HKEY_LOCAL_MACHINE\SAM\SAM\ Domains\Account\Aliases\<номер группы>, а ее название заносится как дочерний подраздел в ветвь реестра HKEY_LOCAL_MACHINE\SAM\SAM\Domains\ Account\Aliases\Names.

Названия всех учетных записей пользователей хранятся как дочерние подразделы ветви реестра HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\ Names. Остальная же информация об учетных записях пользователей находится в параметрах REG_BINARY-типа ветви реестра HKEY_LOCAL_MACHINE\SAM\ SAM\Domains\Account\Users\<номер пользователях Например, параметр V хранит сведения о полном имени учетной записи и ее описании. Параметр UserPasswordHint содержит подсказку пользователя (при вводе пароля во время создания учетной записи пользователя можно было ввести подсказку, которая будет отображаться, если вы ввели пароль неправильно). А в параметре UserTile хранится путь к изображению, которое ассоциируется с учетной записью пользователя и отображается в меню Пуск.

Список пользователей, профили которых созданы в операционной системе (как обычных пользователей, так и таких стандартных учетных записей как, например, LOCAL SYSTEM, LOCAL SERVICE и NETWORK SERVICE), также находится в ветви реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ Prof ileList. Она включает в себя вложенные подразделы, названные в честь SID учетной записи и содержащие сведения о профиле для данного SID. Например, в параметре строкового типа Prof ilelmagePath этих ветвей реестра хранится путь к каталогу профиля.

...

Примечание

С помощью команды rundll32.exe sysdm.cpl, EditUserProfiles можно отобразить окно Профили пользователей, которое позволяет изменить тип профиля пользователя (локальный или перемещаемый), удалить профиль пользователя или переместить его в другой каталог.

Особенностью ветви HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\ProfileList является то, что в ней также определяются сведения о стандартных профилях операционной системы. Эта ветвь включает в себя следующие параметры строкового типа.

• Default – хранит путь к профилю, который будет использоваться как основа при создании нового профиля пользователя (при первом входе в операционную систему пользователя, учетная запись которого была недавно создана).

• Prof ilesDirectory – содержит путь к каталогу, хранящему профили пользователей операционной системы.

• ProgramData – хранит путь к каталогу, используемому установленными в операционной системе программами для хранения своих данных.

• Public – содержит путь к каталогу профиля Общие.

Результирующая политика

CLSID-номер оснастки: { 6DC3804B-7212-458D-ADB0-9A07E2AE1FA2 }.

Библиотека: GPEdit.dll.

Используется в стандартных консолях: rsop.msc.

Впервые оснастка Результирующая политика появилась в операционной системе Windows ХР. Она предоставляет простой способ просмотра групповых политик, которые действуют на того или иного пользователя.

Если в оснастке Редактор объектов групповой политики отображаются все групповые политики, доступные для данной операционной системы, то в оснастке Результирующая политика отображаются только те групповые политики, которые были установлены. Кроме того, особенностью данной оснастки является то, что она отображает групповые политики, учитывая их состояние, определенное как групповыми политиками локального компьютера, так и групповыми политиками, установленными на уровне домена и организационной единицы. При этом оснастка позволяет определить групповые политики, состояние которых конфликтует на уровне локального компьютера, домена или организационной единицы.

После открытия оснастки Результирующая политика ее основное окно будет пустым. Чтобы отобразить итоги работы результирующей политики, сначала нужно определить компьютер и пользователя, для которого будет генерироваться результирующая политика. Для этого в контекстном меню подраздела оснастки нужно выбрать команду Создать данные RSoP. После этого отобразится соответствующий мастер, позволяющий выбрать компьютер и пользователя данного компьютера.

После генерации результирующей политики в подразделе оснастки будет создано два дочерних подраздела, уже знакомых вам по оснастке Редактор объектов групповой политики: Конфигурация компьютера и Конфигурация пользователя. Как и раньше, они будут содержать дочерние подразделы Конфигурация программ, Конфигурация Windows и Административные шаблоны (если была определена хотя бы одна политика данного подраздела).

Подраздел Административные шаблоны будет содержать только те политики, которые были установлены для выбранного пользователя. При этом в свойствах установленной политики, помимо стандартных вкладок Параметр (обратите внимание, что с помощью данной вкладки можно просмотреть состояние групповой политики, но нельзя его изменить) и Объяснение, появится еще одна вкладка – Приоритет. С помощью этой вкладки можно определить, на каком уровне была назначена соответствующая политика: на уровне локального компьютера, домена или организационной единицы.

Подраздел Конфигурация Windows всегда будет включать в себя как минимум один подраздел – Параметры безопасности. Его содержимое отображается независимо от того, изменяли вы его или нет. При этом содержимое данного подраздела немного изменится. В нем будут отображаться как стандартные подразделы Политики учетных записей, Локальные политики, Политики открытого ключа, Политики ограниченного использования программ и Политики IP-безопасности, так и несколько дополнительных подразделов, параметры которых редактируются с помощью оснастки Шаблоны безопасности.

• Журнал событий – отображает параметры ведения стандартных журналов оснастки Просмотр событий.

• Группы с ограниченным доступом – выводит список пользователей, права которых были временно повышены до определенной группы.

• Системные службы – отображает состояние службы компьютера, которое было назначено ей с помощью групповой политики.

• Реестр – выводит ветви реестра , разрешения доступа к которым были изменены.

• Файловая система – отображает каталоги файловой системы, разрешения доступа к которым были изменены.

• Политики проводной сети (IEEE 802.3) – выводит параметры настройки сетей IEEE 802.3.

• Политики беспроводной сети (IEEE 802.11) – отображает параметры настройки беспроводных сетей IEEE 802.11.

Как и в предыдущих версиях операционной системы, в Windows Vista присутствует программа командной строки gpresult.ехе (Расположение: %systemroot%\ system32\gpresult.ехе), с помощью которой также можно получить сведения о результирующих политиках. После запуска данной программы без параметров перед вами отобразятся следующие сведения: тип и версия операционной системы, домен, список доступных на компьютере групп, а также логин текущего пользователя, дата последнего применения групповых политик. Также будет указано, было ли выполнено подключение к компьютеру с использованием медленной линии (а также порог скорости, при котором линия считается медленной). Конечно, отобразятся и сами примененные групповые политики.

Если же вы хотите отобразить результирующие политики конкретного пользователя, то нужно воспользоваться параметром /user. А с помощью параметра /scope, значениями которого могут быть слова user или computer, можно указать тип групповых политик, которые нужно отобразить.

Если же нужно подключиться к удаленному компьютеру, то достаточно воспользоваться параметрами/s <компьютер>, /и <пользователь>и/р <пароль>.

Анализ и настройка безопасности

CLSID-номер оснастки: {011BE22D-E453-11D1-945A-00C04FB984F9}.

Библиотека: wsecedit.dll.

Используется в стандартных консолях: нет.

Оснастка не является нововведением операционной системы Windows Vista. Однако мы рассмотрим ее (хоть и не подробно), так как работа с ней немного запутанна, хотя и не представляет особой сложности.

Работа с оснасткой

Оснастка Анализ и настройка безопасности предназначена для просмотра текущей конфигурации параметров компьютера, назначаемых с помощью шаблонов другой оснастки – Шаблоны безопасности, которую мы рассмотрим немного позже. При этом вы не только можете проанализировать состояние параметров компьютера, но и указать те из параметров, значения которых будут изменены согласно параметрам выбранного шаблона.

После запуска оснастки перед вами отобразится пустое окно. Чтобы начать работать с оснасткой, нужно в ее контекстном меню выбрать команду Открыть базу данных. После этого отобразится окно открытия базы данных SDB. Если вы впервые запускаете оснастку Анализ и настройка безопасности, то просто введите в окне название новой базы, которая будет создана после того, как вы нажмете кнопку ОК. После создания базы данных перед вами отобразится список шаблонов безопасности (по умолчанию располагаются они в каталоге %systemroot%\security\ templates), из которого нужно выбрать нужный шаблон. Шаблоны безопасности и их создание будут описаны в оснастке Шаблоны безопасности.

После того как вы загрузите нужный шаблон в оснастку Анализ и настройка безопасности, в ее контекстном меню станет активна команда Анализ компьютера. Как только вы ее выберете, начнется анализ конфигурации параметров компьютера, которые изменяются с помощью выбранного шаблона. Результаты анализа будут отображены в виде подразделов оснастки Анализ и настройка безопасности. Эти подразделы аналогичны подразделам выбранного вами шаблона безопасности.

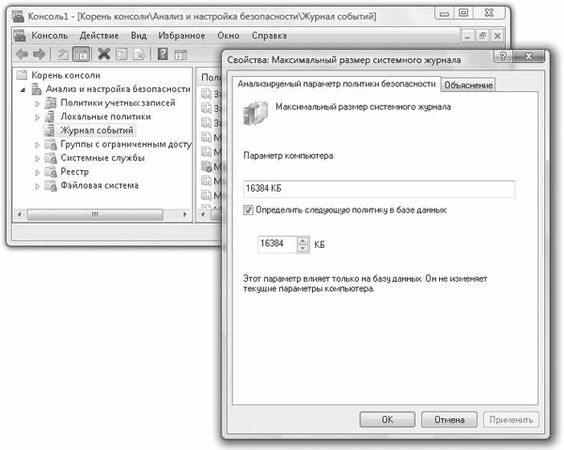

Итак, теперь вы можете просмотреть, соответствуют ли текущие параметры настройки компьютера параметрам выбранного шаблона. Но что же делать, если значение какого-то параметра не соответствует значению, указанному в шаблоне (заметьте, что в этом случае напротив соответствующего параметра отображается перечеркнутый крестик)? В этом случае в контекстном меню соответствующего параметра нужно выбрать команду Свойства. После этого откроется окно, которое отображает текущее значение параметра и имеет флажок Определить следующую политику в базе данных. Если вы установите данный флажок, то в поле под ним отобразится значение данного параметра, указанное в шаблоне безопасности (рис. 5.17). С помощью этого же поля вы можете ввести свое значение данного параметра, отличное от того, которое указано в шаблоне безопасности. После того как вы нажмете кнопку ОК, значение шаблона безопасности заменит собой текущее значение компьютера. Но только в окне оснастки! Чтобы значения измененных вами параметров действительно были записаны в реестр компьютера, нужно в контекстном меню данной оснастки выбрать команду Настроить компьютер. После этого измененные вами значения параметров будут помещены в реестр компьютера.

Рис. 5.17. Установка значения параметров шаблона безопасности

Использование программы secedit.exe

Для анализа параметров безопасности компьютера можно использовать программу командной строки secedit.ехе. Возможности данной программы полностью совпадают с возможностями оснастки Анализ и настройка безопасности. Она поддерживает следующие параметры: /configure, /analyze, /import, /export, /validate и /generaterollback. Для просмотра описания использования определенной команды достаточно ввести команду secedit.ехе <команда>.

Шаблоны безопасности

CLSID-номер оснастки: {5ADF5BF6-E452-11D1-945A-00C04FB984F9}.

Библиотека: wsecedit.dll.

Используется в стандартных консолях: нет.

Эта оснастка, как и предыдущая, не является нововведением операционной системы Windows Vista. С ее помощью можно создать новые или отредактировать поставляемые с операционной системой стандартные шаблоны безопасности. Если у вас нет стандартных шаблонов безопасности, то можно создать свой собственный шаблон или скопировать стандартные шаблоны безопасности операционной системы Windows ХР в каталог %systemroot%\security\templates. Вы также можете взять несколько шаблонов безопасности из каталога %systemroot%\inf операционной системы Windows Vista и перенести их в каталог %userprof ile%\ Documents\security\Templates. В нем находятся следующие шаблоны безопасности: defltbase.inf, defltwk.inf, sceregvl.inf, secrecs.inf.

Для примера создадим свой собственный шаблон безопасности. Для этого в контекстном меню оснастки достаточно выбрать команду Создать шаблон. После этого достаточно указать имя шаблона и его описание, после чего он будет создан. Если у вас уже есть шаблоны, то вы можете редактировать их или создать новый шаблон на основе значений параметров существующего. Для этого в контекстном меню шаблона нужно выбрать команду Сохранить как.

Каждый шаблон состоит из следующих подразделов.

• Политики учетных записей – этот подраздел знаком вам по оснастке Групповая политика. Однако, кроме вложенных подразделов Политика паролей и Политика блокировки учетных записей, доступных в оснастке Групповая политика, он содержит еще один дочерний подраздел: Политика Kerberos. Он определяет параметры работы протокола Kerberos, используемого в домене Active Directory.

• Локальные политики – также знаком вам по оснастке Групповая политика. Как и там, этот подраздел включает в себя такие вложенные подразделы, как Политика аудита, Назначение прав пользователя, Параметры безопасности.

• Журнал событий – содержит такие параметры настройки ведения стандартных журналов Windows, как максимальные размеры журналов, указания, будет ли разрешено просматривать журналы пользователям группы Гости, какой интервал очистки журналов будет использоваться и т. д.

• Группы с ограниченным доступом – позволяет добавить в определенную группу временного пользователя (для повышения его прав на некоторое время). Для добавления ограниченного пользователя в группу нужно создать саму группу, в которую будет добавляться пользователь. Для этого нужно в контекстном меню подраздела Группы с ограниченным доступом выбрать команду Добавить группу. После этого система предложит вам указать нужную группу, а затем предложит добавить в нее новых пользователей.

• Системные службы – содержит список всех служб, доступных в системе, и позволяет определить способы их запуска.