...

Определение обязанностей компании по защите информации является важной задачей.

К названным обязанностям относятся следующие:

• все организационные бизнес-единицы и структуры компании должны гарантировать, что их сотрудники действуют в соответствии с настоящей политикой безопасности;

• отделы сетевых операций и системного администрирования должны гарантировать, что ведутся и надежно хранятся журналы и аудиторские записи о предоставлении доступа к конфиденциальной информации компании;

• отделы безопасности информации, сетевых операций и системного администрирования должны гарантировать выполнение всех необходимых механизмов обеспечения безопасности;

• отдел управления рисками отвечает за корректную классификацию информации для выполнения требований безопасности;

• отдел внутреннего аудита отвечает за регулярные проверки правильности классификации информации и защищенности компонент информационной системы компании.

Другие обязанности

...

Важно, чтобы политика безопасности детализировала обязанности отдельных отделов и/пли групп сотрудников.

К другим обязанностям относятся следующие:

• все партнеры компании, вендоры, провайдеры и сторонние организации, которые участвуют в процессе обработки конфиденциальной информации компании, должны руководствоваться четко документированной политикой безопасности для сторонних организаций;

• все партнеры компании, вендоры, провайдеры и сторонние организации, которые имеют доступ к конфиденциальной информации компании, должны подписать соглашение об обязательном исполнении настоящей политики безопасности.

Документирование

...

Документирование гарантирует, что политика безопасности принята к действию и соблюдается на рабочих местах в компании.

Политика безопасности компании требует разработки, внедрения и исполнения процедур безопасности. Должна быть разработана документация по управлению пользовательскими идентификаторами на рабочих станциях, по управлению списками контроля доступа на рабочих местах компании, по сбору и анализу системных журналов и журналов приложений, ведения отчетности по реагированию на инциденты и пр.

Пересмотр политики

...

Пересмотр политики безопасности должен выполняться как минимум ежегодно для поддержания ее актуальности.

Обязанность по периодическому пересмотру политики безопасности возлагается на службу безопасности. В связи с быстрым изменением информационных технологий политика безопасности должна пересматриваться не реже одного раза в год. В группу по пересмотру политики безопасности компании должны входить высшее руководство компании, сотрудники службы безопасности, отдела системного администрирования и юридического отдела.

Содержание информации

...

Далее описываются типы информации и как они могут быть использованы.

Содержание обрабатываемой в компании информации зависит от специфики ведения бизнеса компании. При этом, независимо от конкретного содержания информации, положения политики безопасности должны быть выполнены.

Классификация информации

...

Классификация информации – основа любой политики безопасности компании.

Служба безопасности отвечает за надлежащую классификацию информационных активов компании.

Вся обрабатываемая информация компании подразделяется на следующие виды:

• информация открытого доступа или публичная информация;

Информация, которая доступна как внутри компании, так и за ее пределами. Разглашение, использование или уничтожение такой информации не нанесет ущерба компании (пример: новости о компании, стоимость ее акций).

• экономически ценная информация или собственность компании;

Информация, не подлежащая разглашению за пределами компании, она защищается компанией по требованиям контрактов или законодательных актов. Если такая информация будет разглашена, то она потеряет свою экономическую ценность. Большая часть информации в компании должна попадать в эту категорию. Копирование и передача такой информации могут быть разрешены только определенному списку сотрудников внутри компании. Разглашение подобной информации за пределами компании должно осуществляться только с письменного разрешения лица, ответственного за надлежащее обращение с названной информацией (пример: политики компании, планы продаж, исходный код программы).

• конфиденциальная информация;

Информация, которая не должна быть разглашена независимо от ее экономической ценности. Разглашение, использование или уничтожение такой информации нанесет ущерб компании. Эта классификация применяется к информации, которая доступна только строго ограниченному списку сотрудников. Копирование такой информации и ее передача другому лицу разрешается только владельцем информации (пример: стратегические планы развития компании, ключи шифрования).

• конфиденциальная информация клиентов и партнеров компании;

Информация клиентов и партнеров, к которой имеет доступ только строго определенный список лиц. Разглашение, использование или уничтожение такой информации нанесет ущерб компании и ее отношениям с клиентами и партнерами. Информация этого типа может храниться в системах обработки информации компании, но при этом не иметь владельца (пример: банковские реквизиты клиента, ключи шифрования).

• публичная информация клиентов и партнеров компании.

Информация клиентов и партнеров, к которой имеют доступ как сотрудники компании, так и любые лица за пределами компании. Разглашение, использование или уничтожение такой информации не нанесет ущерба клиентам и партнерам или самой компании (пример: сообщения электронной почты, сертификат открытого ключа).

Определение собственника информации

...

Является необходимым шагом для корректной классификации информации компании.

Для корректной классификации информации необходимо определить ее владельца. Если владелец информации не может быть определен, то собственником и хранителем информации назначается служба безопасности компании.

Вся информация, не классифицированная ее владельцем, должна быть определена как конфиденциальная информация клиента или как собственность компании.

Служба безопасности компании отвечает за разработку, реализацию и поддержку процедуры по определению ценной информации компании и ее владельцев.

Соглашение о неразглашении конфиденциальной информации

...

Использование соглашения о неразглашении конфиденциальной информации компании необходимо для надлежащей защиты информационных активов компании. Использование названного соглашения зависит от действующего законодательства.

В случае необходимости передачи конфиденциальной информации компании за ее пределы, например при аудиторской проверке, должно быть подписано соответствующее соглашение о неразглашении конфиденциальной информации компании.

Декларация принципов безопасности

...

Декларация принципов безопасности позволяет концептуально определить основные цели и задачи организации режима информационной безопасности компании независимо от используемых информационных технологий и технологий защиты информации. Принципы безопасности зависят от целей и задач бизнеса конкретной компании.

Основные принципы безопасности компании могут быть описаны в терминах отчетности, авторизации и доступности.

2.3. Подход компании Cisco Systems

С точки зрения специалистов Cisco, отсутствие сетевой политики безопасности может привести к серьезным инцидентам в области безопасности. Разработку политики безопасности компании рекомендуется начинать с оценки рисков сети и создания рабочей группы по реагированию на инциденты.

2.3.1. Описание политики безопасности

Создание политик использования. Компания Cisco рекомендует создать политики использования, которые описывают роли и обязанности сотрудников компании для надлежащей защиты конфиденциальной информации. При этом можно начать с разработки главной политики безопасности, в которой четко прописать общие цели и задачи организации режима информационной безопасности компании.

Следующий шаг – создание политики допустимого использования для партнеров, чтобы проинформировать партнеров компании о том, какая информация им доступна. Следует четко описать любые действия, которые будут восприниматься как враждебные, а также возможные способы реагирования при обнаружении таких действий.

В заключение необходимо создать политику допустимого использования для администраторов, чтобы описать процедуры администрирования учетных записей сотрудников и проверки привилегий. При этом если компания имеет определенную политику относительно использования паролей или категорирования информации, то нужно ее здесь упомянуть. Далее необходимо проверить названные политики на непротиворечивость и полноту, а также убедиться в том, что сформулированные требования к администраторам нашли свое отображение в планах по обучению.

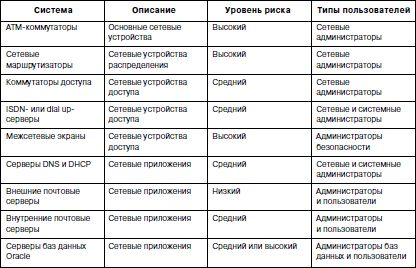

Проведение анализа рисков. Назначение анализа рисков состоит в том, чтобы категорировать информационные активы компании, определить наиболее значимые угрозы и уязвимости активов и обоснованно выбрать соответствующие контрмеры безопасности. Подразумевается, что это позволит найти и поддерживать приемлемый баланс между безопасностью и требуемым уровнем доступа к сети. Различают следующие уровни информационных рисков:

• низкий уровень – информационные системы и данные, будучи скомпрометированными (доступны для изучения неавторизованными лицами, повреждены или утеряны), не приведут к серьезному ущербу, финансовым проблемам или к проблемам с правоохранительными органами;

• средний уровень – информационные системы и данные, будучи скомпрометированными (доступны для изучения неавторизованными лицами, повреждены или утеряны), приведут к умеренному ущербу или к небольшим проблемам с правоохранительными органами, или к умеренным финансовым проблемам, а также к получению дальнейшего доступа к другим системам. Затронутые системы и информация требуют умеренных усилий по восстановлению;

• высокий уровень – информационные системы и данные, будучи скомпрометированными (доступны для изучения неавторизованными лицами, повреждены или утеряны), приведут к значительному ущербу или к серьезным проблемам с правоохранительными органами, или к финансовым проблемам, нанесению ущерба здоровью и безопасности сотрудников. Системы и информация требуют существенных усилий по восстановлению.

Рекомендуется определить уровень риска для каждого из перечисленных устройств: сетевые устройства, устройства мониторинга сети, серверы аутентификации (TACACS+ и RADIUS), почтовые серверы, файловые серверы, серверы сетевых приложений (DNS и DHCP), серверы баз данных (Oracle, MS SQL Server), персональные компьютеры и другие устройства.

При этом считается, что сетевое оборудование, такое, как коммутаторы, маршрутизаторы, DNS– и DHCP-серверы в случае компрометации могут быть использованы для дальнейшего проникновения в сеть и поэтому должны относиться к группе среднего или высокого риска. Возможное повреждение этих устройств может привести к прекращению работы всей сети. Такие инциденты наносят серьезный ущерб компании.

После определения уровней риска необходимо определить роли пользователей в этих системах. Рекомендуется выделять следующие пять наиболее общих типов пользователей:

• администраторы – внутренние пользователи, отвечающие за сетевые ресурсы;

• привилегированные пользователи – внутренние пользователи с необходимостью большего уровня доступа;

• рядовые пользователи – внутренние пользователи с обычным уровнем доступа;

• партнеры – внешние пользователи с необходимостью доступа к некоторым ресурсам;

• другие – внешние пользователи или клиенты.

Определение уровней риска и типов доступа, требуемых для каждой сети, позволяет сформировать некоторую матрицу безопасности (см. табл. 2.1). Эта матрица безопасности является стартовой точкой для дальнейших шагов по обеспечению безопасности, например таких, как создание соответствующей стратегии по ограничению доступа к сетевым ресурсам. Таблица 2.1. Матрица безопасности Cisco

Определение состава и структуры группы сетевой безопасности. Рекомендуется создать группу сетевой безопасности под руководством менеджера по безопасности с представителями из каждой значимой бизнес-единицы компании (минимум из представителей бизнес-единиц развития, исполнения и производства и/или продаж). Члены группы должны хорошо знать политику безопасности и технические аспекты защищаемых систем и сетей. Часто это требует дополнительного обучения сотрудников названной группы. Группа безопасности должна принимать участие в разработке политики безопасности, организации режима информационной безопасности, а также своевременно реагировать на инциденты в области информационной безопасности компании.

Процесс сопровождения политик безопасности заключается в контроле и, при необходимости, пересмотре политик безопасности компании. Необходим как минимум ежегодный пересмотр политики безопасности и проведение анализа рисков.

На практике группа сетевой безопасности должна проводить анализ рисков, подтверждать запросы на проведение изменений в системе безопасности, проводить мониторинг оповещений о появлении новых уязвимостей с использованием списков рассылок вендоров и независимых аналитических центров, например CERT или SANS, а также поддерживать соответствие требованиям политики безопасности с помощью определенных технических и организационных мер.

Так как нарушения безопасности часто обнаруживаются во время проведения мониторинга сети, то члены группы сетевой безопасности должны участвовать в расследовании инцидентов и предупреждении подобных нарушений в дальнейшем. Каждый член группы безопасности должен обладать хорошими знаниями в области прикладного, системного и сетевого программного и аппаратного обеспечения систем безопасности. При этом рекомендуется определить индивидуальные роли и обязанности каждого члена группы сетевой безопасности.